Para peneliti dari ESET, penyedia keamanan global, menerima permintaan dari puluhan pengguna PC di India untuk membantu mereka membasmi virus Win32/Goblin.B.Gen yang telah menginfeksi sistem LACS (Locatable Address Conversion System) di seluruh India dalam 2 minggu terakhir. Peneliti ESET menemukan bahwa banyak pengguna terinfeksi setelah menginstall produk anti virus bernama Net Protector AntiVirus di komputer mereka.

Net Protector AntiVirus berasal dari India, yang dikembangkan oleh sebuah perusahaan di Pune, yang mengklaim "telah aktif terlibat dalam Penelitian dan Pengembangan Anti-Virus software". Namun, di pasaran software ini dikenal sebagai produk yang tidak memiliki mesin pemindainya sendiri serta virus signature database.

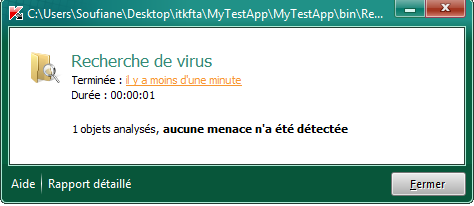

Analis ESET mendeteksi Goblin.B (juga dideteksi oleh beberapa vendor sebagai W32.Xpaj) sebagai virus yang menginfeksi file dengan ekstensi : * Exe * dll * scr * sys, dengan menyalin dirinya ke file-file ini. Menyebar melalui media removable, share media dan file yang akan di-burn ke CD. Ini adalah virus polymorphic yang secara teknis dibuat untuk mengecoh mesin scanning antivirus. Namun demikian, sebagian besar produk antivirus asli dapat mendeteksi dan membersihkan virus ini.

ESET menyarankan semua pengguna di India yang memasang Net Protector AntiVirus, untuk memindai sistem mereka dengan antivirus asli dan yang bisa diandalkan, yang mana teknologi deteksinya telah diuji dan dibuktikan oleh organisasi pengujian independen terkenal dunia. Kunjungi http://www.virusbtn.com/ atau http://www.av-comparatives.org/ atau sertifikasi serupa sebelum memilih perangkat lunak antivirus yang ingin Anda gunakan.

Sumber: ESET India

Net Protector AntiVirus berasal dari India, yang dikembangkan oleh sebuah perusahaan di Pune, yang mengklaim "telah aktif terlibat dalam Penelitian dan Pengembangan Anti-Virus software". Namun, di pasaran software ini dikenal sebagai produk yang tidak memiliki mesin pemindainya sendiri serta virus signature database.

Analis ESET mendeteksi Goblin.B (juga dideteksi oleh beberapa vendor sebagai W32.Xpaj) sebagai virus yang menginfeksi file dengan ekstensi : * Exe * dll * scr * sys, dengan menyalin dirinya ke file-file ini. Menyebar melalui media removable, share media dan file yang akan di-burn ke CD. Ini adalah virus polymorphic yang secara teknis dibuat untuk mengecoh mesin scanning antivirus. Namun demikian, sebagian besar produk antivirus asli dapat mendeteksi dan membersihkan virus ini.

ESET menyarankan semua pengguna di India yang memasang Net Protector AntiVirus, untuk memindai sistem mereka dengan antivirus asli dan yang bisa diandalkan, yang mana teknologi deteksinya telah diuji dan dibuktikan oleh organisasi pengujian independen terkenal dunia. Kunjungi http://www.virusbtn.com/ atau http://www.av-comparatives.org/ atau sertifikasi serupa sebelum memilih perangkat lunak antivirus yang ingin Anda gunakan.

Sumber: ESET India